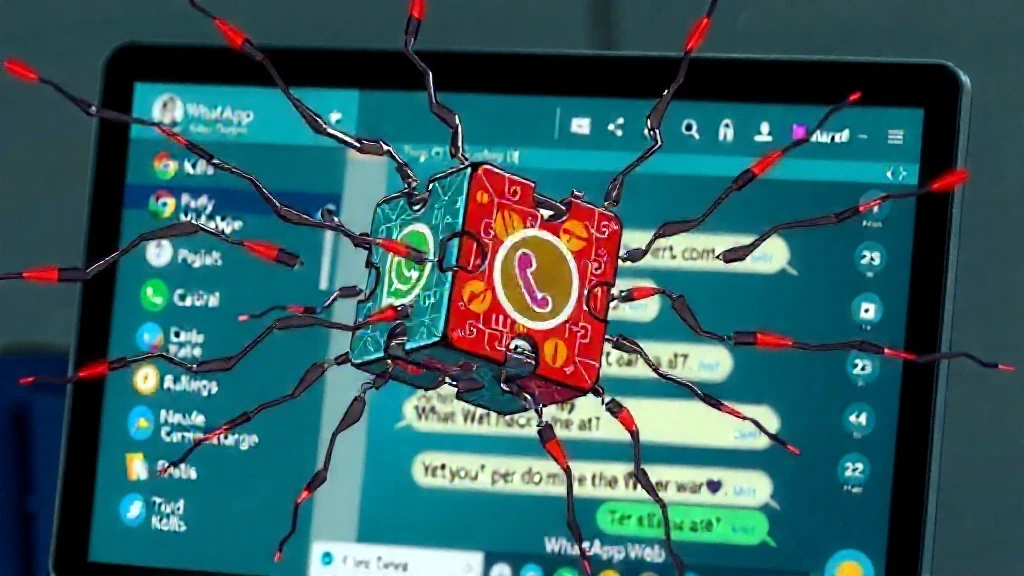

Extensiones maliciosas de Chrome: Descubren 131 complementos que espían y envían spam en WhatsApp Web

Una investigación de seguridad reveló una campaña masiva que utilizó 131 extensiones maliciosas de Chrome, reclutadas como herramientas legítimas de automatización, para secuestrar la sesión de WhatsApp Web de los usuarios y realizar envíos masivos de spam, principalmente en Brasil.

La campaña, ha estado activa durante al menos nueve meses y se actualizó por última vez en octubre de 2025. Fue descubierta por la firma de seguridad Socket. Aunque estas extensiones se hacen pasar por herramientas de gestión de relaciones con clientes (CRM) para WhatsApp, su verdadero objetivo es inyectar código directamente en la página de WhatsApp Web para automatizar el envío masivo de mensajes.

Kirill Boychenko, investigador de seguridad, explicó que estas herramientas «funcionan como una automatización de spam de alto riesgo» y están diseñadas para evadir los límites de velocidad y los controles anti-spam de la plataforma de mensajería.

🤔 ¿Cómo funcionan estas extensiones maliciosas de Chrome?

Estas extensiones maliciosas de Chrome operan bajo una fachada de legitimidad. En la tienda oficial de Chrome, se promocionan como soluciones CRM para potenciar las ventas, con funciones como mensajería masiva y gestión de contactos. Sin embargo, una vez instaladas, su comportamiento cambia por completo:

- Inyección de código. El complemento ejecuta sus propios scripts dentro de la página web de WhatsApp, conviviendo con los códigos legítimos de la plataforma.

- Automatización del spam. Toman el control de la sesión del usuario para programar y enviar grandes volúmenes de mensajes de forma automatizada, sin requerir una confirmación expresa para cada envío.

- Bypass de seguridad. Están programadas específicamente para evitar la detección y las medidas de protección que WhatsApp tiene implementadas contra el abuso y el spam.

🕵️ La estrategia detrás del ataque: Un modelo de «franquicia» maliciosa

La campaña destaca por su estructura organizada. La mayoría de las 131 extensiones identificadas fueron publicadas por «WL Extensão» o «WLExtensao», y se cree que son clones de una extensión original de una empresa llamada DBX Tecnologia.

Esta empresa ofrece un programa de reventa «white-label», que permite a sus socios comerciales rebrandizar y vender la extensión bajo su propia marca. Esta práctica, que viola abiertamente la política de Google contra la funcionalidad duplicada, ha creado una red de extensiones casi idénticas que saturan la tienda oficial.

Entre las extensiones identificadas se encuentran YouSeller (con 10,000 usuarios), performancemais, Botflow y ZapVende.

🛡️ Cómo protegerte de estas y otras extensiones peligrosas

Este caso es un recordatorio crítico de que no todas las extensiones maliciosas de Chrome provienen de fuentes extrañas; a veces, están en la tienda oficial. Para minimizar tus riesgos:

- Investiga al desarrollador. Antes de instalar cualquier complemento, verifica la reputación de quien lo creó y busca reseñas fuera de la tienda.

- Revisa los permisos. Sé cauteloso si una extensión solicita permisos excesivos o que no se relacionan con su función declarada. Una extensión que pide acceso a «todos los sitios web» debe ser un motivo de alerta.

- Desconfía de las actualizaciones sospechosas. Si una extensión que ya tienes instalada pide nuevos permisos tras una actualización, investiga si es necesario.

- Mantén un inventario limpio. Elimina regularmente las extensiones que ya no utilices para reducir la superficie de posibles ataques.

- Actualiza tu navegador. Asegúrate de que Chrome esté siempre actualizado a la última versión para beneficiarte de los parches de seguridad más recientes.

Conclusión

Esta nota hace patente la importancia de administrar adecuadamente tu infraestructura de TI. Podemos apoyarte con servicios por evento o en formato de iguala. Contáctanos.